Im Juni 2026 laufen erstmals UEFI Secure Boot-Zertifikate für Windows ab. Im Oktober 2026 läuft dann auch schon das nächste UEFI-Zertifikat für Secure Boot ab. Microsoft Artikel

Um das zu verhindern möchte ich euch hier heute einige Möglichkeiten zeigen, wie ihr dies bei Intune verwalteten Geräten verhindern könnt bzw. wie ihr im Intune einstellt, dass eure Geräte die neuen Zertifikate erhalten.

Bitte unterstützt meine Arbeit

Prinzipiell werden die neuen Zertifikate für Secure Boot zwar von Microsoft über die Updates ausgespielt, allerdings gestaltet sich dies etwas komplizierter als erwartet und viele Geräte erhalten die Updates daher nicht.

Um sicherzustellen, dass in euerem Unternehmen alle Geräte diese Updates erhalten, wollen wir das direkt über Intune steuern.

✅ Warum ist das wichtig, was kann passieren?

Microsoft hat zwar gesagt, dass die Geräte dennoch booten „sollten“ aber so ganz sicher ist Microsoft dabei wohl auch nicht.

Die existierenden Zertifikate laufen also beginnend mit Juni 2026 aus. Nach diesem Datum könnte also folgendes passieren:

- ❌ Geräte ohne die neuen Zertifikate könnten nicht mehr booten.

- ❌ Secure Boot bezogene Features werden nicht mehr aktualisiert und die Geräte könnten eingeschränkte Funktionen haben.

- ❌ Es entstehen Probleme bei der Compliance der Geräte.

Um das zu verhindern konfigurieren wir die notwendigen Einstellungen im Intune.

Option 1 über den Intune Settings Catalog:

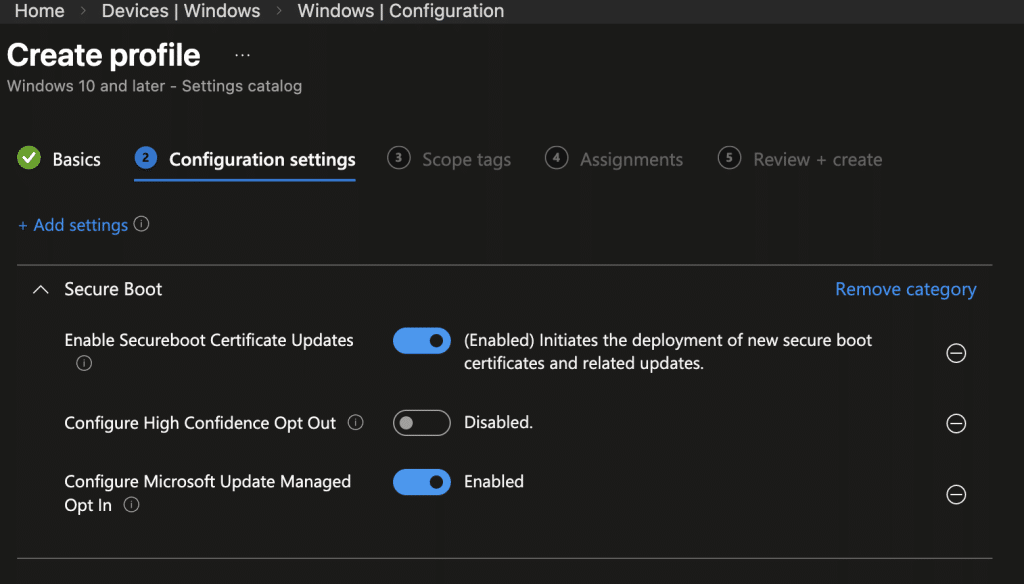

Der einfachste und auch empfohlene Weg ist es, dies über den Windows Settings Catalog zu konfigurieren.

Schritte:

Gehen Sie zu Intune Admin Center → Geräte → Konfigurationsprofile → Profil erstellen.

Wählen Sie Plattform: Windows 10 und höher, Profiltyp: Einstellungs-Katalog.

Suchen Sie nach Secure Boot-Einstellungen.

Aktivieren Sie:

Secureboot-Zertifikatsaktualisierungen aktivieren → Aktiviert

Microsoft Update Managed Opt-In konfigurieren → Aktiviert

High Confidence Opt-Out konfigurieren → Deaktiviert

Weisen Sie das Profil Ihren Gerätegruppen zu.

✅ Diese Methode ist einfach, skalierbar und lässt sich in Compliance-Richtlinien integrieren.

Somit wäre das über eine Policy umgesetzt und ihr könnt die Policy euren Geräten zuweisen.

Option 2 über ein Remediation Script:

Machmal bedarf es zusätzlicher Überprüfung und es muss händisch eingegriffen werden, das wollen wir hier mittels Scripts abdecken:

Gehen Sie zu Intune Admin Center → Geräte → Scripts & Remediations → Erstellen Sie ein neues Script.

Das Detection Script

Prüft in der Registry ob der Schlüssel MicrosoftUpdateManagedOptIn im PfadHKLM\SYSTEM\CurrentControlSet\Control\SecureBoot\ den Wert 1 hat, wenn nicht wird das Gerät als non-compliant markiert.

<#

Script: SecureBoot Cert Update MicrosoftUpdateManagedOptIn Detection Script

Author: Rene Ganzer | painkiller-tech.com

Version: 1.0.0

Date: 2025-12-05

Description: Intune Remediation Detection Script

Checks if the registry value 'MicrosoftUpdateManagedOptIn'

under HKLM:\SYSTEM\CurrentControlSet\Control\SecureBoot\ is set to 1.

Exits 0 if compliant, exits 1 if non-compliant.

#>

# ==============================

# Parameters

# ==============================

$Path = "HKLM:\SYSTEM\CurrentControlSet\Control\SecureBoot\"

$Key = "MicrosoftUpdateManagedOptIn"

$ExpectedValue = 1

# ==============================

# Detection Logic

# ==============================

try {

# Check if the registry path exists

if (Test-Path -Path $Path) {

# Get the current value of the registry key

$CurrentValue = (Get-ItemProperty -Path $Path -Name $Key -ErrorAction SilentlyContinue).$Key

# If the value equals 1, return compliant

if ($CurrentValue -eq $ExpectedValue) {

Write-Output "Compliant: Value is $ExpectedValue."

exit 0

}

else {

Write-Output "Non-Compliant: Value is not $ExpectedValue."

exit 1

}

}

else {

Write-Output "Non-Compliant: Registry path does not exist."

exit 1

}

}

catch {

Write-Error "Detection failed: $($_.Exception.Message)"

exit 1

}Das Remediation Script

Der Registry-Pfad wird erstellt sofern er fehlt und der Schlüssel erhält den korrekten Wert 1

<#

Script: Remediate SecureBoot Cert Update MicrosoftUpdateManagedOptIn

Author: Rene Ganzer | painkiller-tech.com

Version: 1.0.0

Date: 2025-12-05

Description: Intune Remediation Script.

Ensures that the registry value 'MicrosoftUpdateManagedOptIn'

under HKLM:\SYSTEM\CurrentControlSet\Control\SecureBoot\ is set to 1.

Creates the path if missing and applies the correct value.

#>

# ==============================

# Parameters

# ==============================

$Path = "HKLM:\SYSTEM\CurrentControlSet\Control\SecureBoot\"

$Key = "MicrosoftUpdateManagedOptIn"

$ExpectedValue = 1

$KeyFormat = "DWORD"

# ==============================

# Remediation Logic

# ==============================

try {

# Check if the registry path exists, create if missing

if (!(Test-Path -Path $Path)) {

New-Item -Path $Path -Force | Out-Null

}

# Get the current value of the registry key

$CurrentValue = (Get-ItemProperty -Path $Path -Name $Key -ErrorAction SilentlyContinue).$Key

# If the value is missing or not equal to 1, set it to 1

if ($null -eq $CurrentValue -or $CurrentValue -ne $ExpectedValue) {

Set-ItemProperty -Path $Path -Name $Key -Value $ExpectedValue -Type $KeyFormat

Write-Output "Remediation applied: Value set to $ExpectedValue."

}

else {

Write-Output "No action required: Value is already correct ($ExpectedValue)."

}

}

catch {

Write-Error "Remediation failed: $($_.Exception.Message)"

}Nach der Bereitstellung erkennt Intune automatisch nicht konforme Geräte und behebt die Probleme, sodass Ihre Umgebung für Secure Boot-Zertifikatsaktualisierungen bereit ist.

Somit sehen Sie nun recht schnell bei welchen Geräten das Script den Eintrag geändert hat und bei wem alles bereits problemlos funktioniert hat.

Es gibt nun auch einen Report im Intune um den Status der Secure Boot Zertifikatsverteilung zu prüfen.

Damit erhalten eure Geräte nun die neuen Zertifikate und Ihr seid bestens Vorbereitet.